#120 – Den oorganiserade spamkungen

Avsnittet: #120 – Den oorganiserade spamkungen

Inspelat: 2021-04-18 (publicerat 2021-04-18)

Deltagare: Mattias Jadesköld och Erik Zalitis

Lyssna på avsnittet

Medan du lyssnar

Så, dags att bli nostalgiska igen och därmed lära oss av det förflutna. Men herr Wallaces värld såg mycket annorlunda ut än den vi lever i idag. Det var en tid av de stora vildhjärnorna till entreprenörer. Då kunde charlatanerna sälja sina verkningslösa produkter, sina tveksamma råd och bygga stora personligheter kring luft. Och spammarna kunde snabbt och enkelt nå en värld som togs på sängen. Mr Wallace är en smart man som är notorisk och dessutom helt saknar skrupler. Han såg tidigt möjligheten till att använda moderna kommunikationsmetoder för att överösa världen med meddelanden och annonser

Runt 4:55 nämnde jag BBS-lagen som en jämförelse med hur lagar kan gälla teknologier som inte fanns när de skrevs. Det var när Eskil Block 1988 anklagade Maj Wechselman för att vara spion för Sovjetunionen, som hon stämde honom för förtal och vann. Det utmynnade i att BBS-lagen antogs 1998, då BBS-erna var påväg bort. Men den applicerar även på Internet-forum och även nyare typer av Internettjänster som tillåter publicering av insändare eller användarnas texter. Därav min referens.

Sen vill jag påpeka några saker om ”Telephone Consumer Protection Act of 1991”. Det är sant att den inte täcker spam över epost, men den har uppdaterats med anledning av Can spam som gör det. Därav förändringarna på 2000-talet. Lagen är givetvis inte så användbar som skydd mot oönskade faxmeddelanden, då få använder faxar. MEN, den skyddar faktiskt mot oönskade telefonsamtal och kräver att vara företag har en lista på kunder som bett dem inte ringa dem. Inget av det vi sa var fel, men vi gav inte riktigt hela bilden.

Runt 11:36 pratar jag om Steve Gibsons utredning om Realaudio/Realplayer och dess spionfunktion. Han anses ha uppfunnit begreppet ”Spyware”. Idag är många programvaror, webbtjänster och till och med operativsystem spioner som identifierar oss och håller koll på oss. Märkligt att tänka på hur mycket bråk det blev om Gibsons upptäckt och hur glömt det är idag.

Runt 15:20 nämner jag Richard M. Stallman. Ja, jag och Mattias är försiktiga med att vara kontroversiella eller att ta ställning i allt för mycket. Men att jämföra Wallace lama ursäkt varför han spammar, med Stallmans dito om varför han beter sig olämpligt mot kvinnliga medarbetare, är ganska relevant. Jag förstår givetvis att autism kan göra det svårt att fungera i sociala sammanhang, då jag själv är inom spektrumet, men ursäkter som dessa får mig att ta mig för pannan. Sorry.

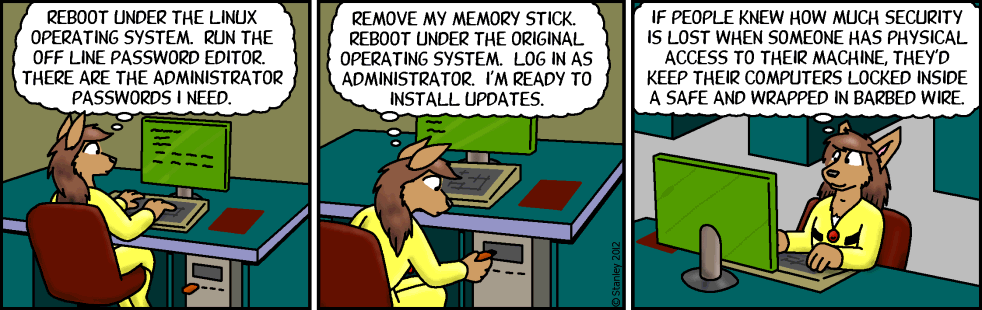

Runt 20 minuter kommer vi fram till att ”ensamvargen” är på utdöende. Med dagens stora grad av specialisering av hackare, är det svårt för en ”enmans-armé” som Wallace att göra sig gällande. Hans dagar som elak, mustaschrullande mogul är förmodligen över. Men vem vet, han verkar inte vilja sluta…

Sen tyckte jag att hans hundratusentals fejk konton är vardagsmat för Facebook idag. Vet inte hur lång tid det tar för alla hackarna att nå… och överträffa dessa siffror idag, men det är nog inte så svårt. Men Facebook är också bra mycket bättre på att hantera dessa. Dock långt ifrån perfekt, om du inte tror att Filip och Fredrik nya Bitcoinsystem är ett lämpligt meddelande på Facebook, vilket inte jag gör…

Länkar

- Domen i ärekränkningsmålet mot Eskil Block

- BBS-lagens första version

- Steve Gibsons Spyware-discussion

- Telephone Consumer Protection Act of 1991

- Richard Stallman tillbaka på FSF trots sina uttalanden

- Ett öppet brev där man kräver Stallmans avgång

- FSF försvaror hans återinträde in i deras styrelse

Felaktigheter

- Inget att rapportera denna gång. Kommentera gärna om ni

inte håller med omhittar fel i något vi sagt.

Senaste kommentarer