Kontra(s)-säkerhet

”Man ska driva IT utan att vara någon form av IT-fascister” tyckte min dåvarande kollega, som kastats ut från vår IT-avdelning eftersom han aldrig gjorde något. Sagde kollega var mycket villig att hjälpa till att skruva upp ens Whiteboard, men kunde tre veckor efter att han börjat inte anse att han var redo att ta tag i arbetsuppgifterna. På detta ställe, som det är så länge sedan jag jobbade på att det nog är preskriberat, blev man inte sparkad med mindre än att man skruvade ner armaturen och försökte sälja den. Så han fick bli någon form av hjälpreda i hopp om att pensionen snart skulle stunda.

Bitter på att inte längre få vara domänadmin, en behörighet han gärna gav bort till andra vanliga användare tills jag kom på honom, startade han sedermera sin egen ”skugg-IT” som en form av gerillaverksamhet. Denna var beskaffad så att han var IT-chef, systemadministratör, nätverkstekniker och möjligen också bödel. Han pratade vitt och brett om att ”IT inte fungerade” och implicerade att vi andra på IT-avdelningen, som sagt, var ”IT-fascister”. Han startade sin egen vidöppna filserver med sin egen dator och en Windows-utdelning och lät folk spara filer där eftersom ”backuperna ändå aldrig fungerar”. Hur han själv skulle backa upp dem hade han ingen plan för. Dessutom var han ofta förbannad på mig som var lokal IT-chef och fick ta emot hans tirader. Vi hade en skrivare och den, röstades det fram av de som satt på hans våningsplan, skulle skriva ut på båda sidorna. Det tyckte inte han, och att man kan ändra den inställningen själv visste han inte. Så han bombarderade mig med gliringar och stod och stirrade ner mig när jag satt i mitt arbetsrum. Detta pågick tills jag blev rödglödgat förbannad och sa en del mindre väl vald ord till honom. Efter det lugnade han ner sig och nöjde sig med att bara muttra lite ibland.

Innan dess hade vi en praktikant som uppskattade att vi hade en fast Internetlina som han sa till mig att han ”testade hur bra den höll”. Detta gjorde han inför mig och vår nätverksadministratör som verkade mindre imponerad. Testningen gick till på så sätt att han satt och råtankade och delade filer på Napster, som var den stora ”killerappen” för dagen. Den var ju Internets variant av ”fem-fingers-rabatt”.

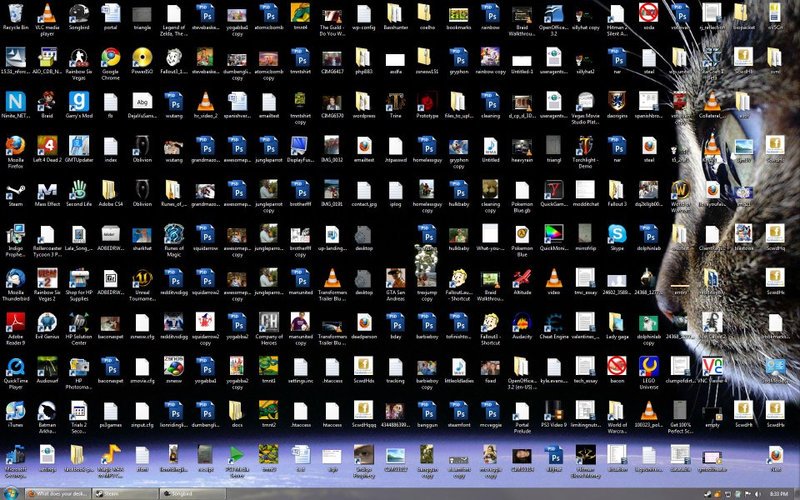

De användare som hade möjlighet, det vill säga ALLA, krävde att få vara lokala administratörer på sina Windows NT- och 2000-burkar. På grund av flathet från ledningen fick de vara det.

Men nu ska vi givetvis inte bara gnälla på Windows-användarna. En användare satte upp SMB-filesharing på sin Red hat Linux och hade konfigurerat masterbrowsern på att publicera en tom lista på filservrar till hela nätet. Han kunde inte nå företagets lokala filservrar…. det kunde ingen annan på kontoret heller.

När vi övervakade nätverket såg vi att två datorer hade det ökända spionprogrammet ”Netbus” installerat. De datorerna stod bredvid varandra. Lätt att gissa anledningen, men om du inte gjort det, här är den: bordsgrannarna hade installerat programmet på varandras datorer för att leka med det.

En dag skulle jag visa för en gäst hur man kunde spåra på problem på nätet. Vi stod i ett korskopplingsrum och en av portarna på en switch blinkade med en enorm hastighet. Jag knatade till den användaren som porten gick till och förklaringen var den film han satt och laddade ner från någon piratsida. Han lovade att sluta så fort den var nedladdad. Men helst inte före det.

En gång drabbades vi faktiskt. Det var ”I love you”-viruset som kom på besök. Vår hemsida kördes på en Windows server och web redaktörerna hade hela sidan mappad som en enhetsbokstav i sina Windows-klienter. Det slutade med att tusentals bilder försvann från webben. Vad lärde vi oss av det… Inte mycket…

Denna cirkus pågick fram tills vi började gå igenom en utsäljnings- och uppstyckningskarusell och därefter började ju IT-marknaden att mogna. När man tittar tillbaka på det hela inser man att säkerheten nog var sådär på de flesta ställen. Alla var lokala administratörer, alla IT-människor var domän admins och det fanns inga hinder för vad man fick sätta upp och koppla in på nätet. Dessutom surfade folk till alla sidor de kunde komma på och satte upp fildelningstjänster som kördes på deras maskiner som lokala admins. Att ingenting värre hände berodde på att, som Marcus Murray säger, ondskan inte ännu hade mognat. Alla elaka hackers hölls bort av den stora brandväggen. Det var på den tiden det räckte. Längtar jag tillbaka? Nej, aldrig. Mina gråa hår är på väg och jag behöver inte flera.

Senaste kommentarer