Hur blir 2020-talet? Ingen aning…

Morsan visade mig en bild av hur en tidning på 50-talet trodde att 2000-talets hem skulle kunna se ut. Den visade ett vardagsrum och vi var båda fascinerade över att TVn faktiskt så ut som en riktig platt-TV och satt upphängd på väggen. Det var exakt det enda de fått till rätt. Alla andra saker i rummet hade ett av två problem:

- De var för radikala gissningar

- De var för konservativa gissningar

Rummet såg ut som ett typiskt 50-talsrum, alltså en konservativ gissning, och ingenting kändes framtida. Andra idéer var opraktiska saker som idag inte går att bygga eller ingen någonsin tänkte på – man byggde andra, mer användbara prylar istället.

Så nu är vi där igen. Bara för att årtalet känns jämnt och vi kommit på att vi står på randen på ett nytt decennium, så måste alla gissa på vad som händer fram till 2030? Har vi någonsin gjort rätt i detta avseende? Svaret är varken Nostradamus och någon annan kan sägas ha kommit fram med en komplicerad uppsättning gissningar som träffat ens i närheten av facit. Detta glömmer vi nu för resten av inlägget och börjar (kill)gissa helt vilt.

Konservativa gissningar:

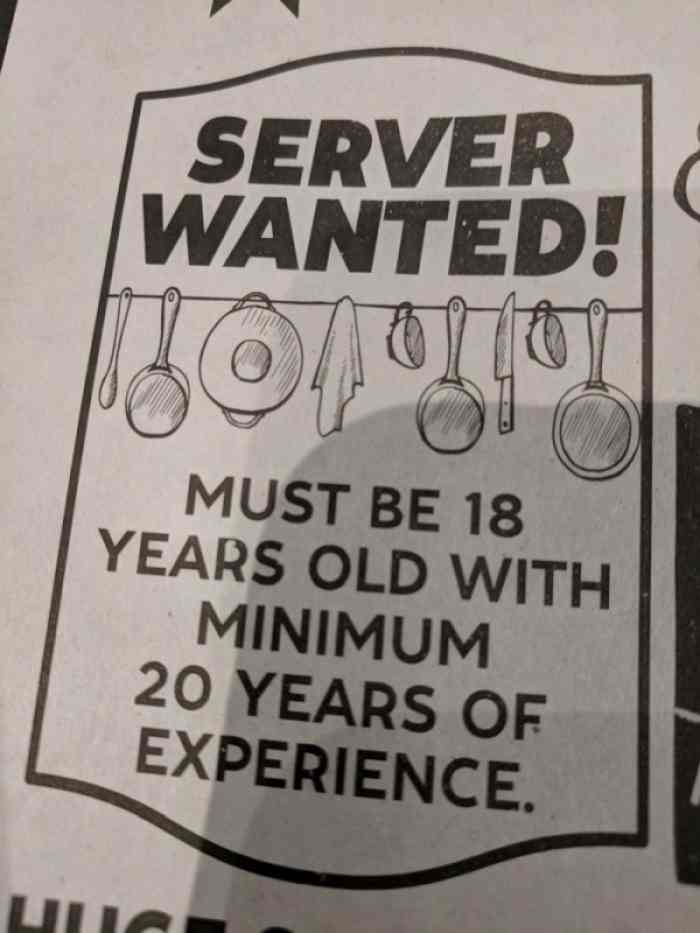

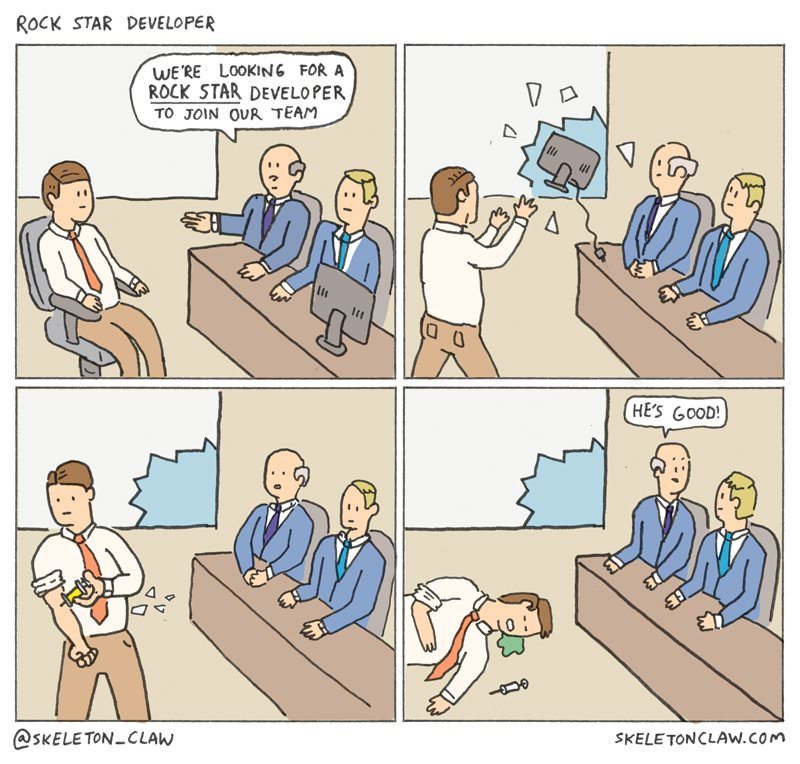

Multifaktorautentiseringen tar över och lösenorden försvinner, attackerna fortsätter att bli allt smartare och farligare. För ett tag kommer sociala medier hålla världen i ett järngrepp. Allt blir uppkopplat… Alltså verkligen allt… Livslängderna för varje system går ner och ingenting blir varaktigt. Sårbarheterna blir allt fler trots bättre kodningstekniker. Alla teknologier går upp en Internet (Radio, TV, bilar, flyg, broar)

Normala gissningar:

En ny, disruptiv teknologi kommer ändra precis allt. För tio år sedan var det smarttelefonen. Vad blir det denna gång? Blir det bara en EN ny uppfinning? Allt fler blir uppkopplade, Afrika kommer fram som en allt mer viktig spelare, ivrigt påhejade av Kina. Då och då kommer en charlatan fram och lurar oss att köpa något som till sist bara visade sig var en bluff. Internet kommer helt eller delvis sluta fungera ibland på grund av nya attacker. Det blir troligen mest en irriterande sak än något som kastar oss tillbaka till tidigare epoker. Mynt och sedlar blir ovanliga och fasas ut i stora delar av världen. Övervakningen är överallt och algoritmerna som räknar ut vad vi vill, tänker göra och hur vi kan påverkas blir kompetenta … på riktigt… AI blir bättre och mer effektivt. Vi får se nya attackvektorer som vi aldrig hade kunna gissa. … Och jag har säkert missat alla andra saker som kommer hända.

Radikala gissningar:

Det första maskin-människa-interfacet blir populärt. Det blir på mode att operera in datorer i huvudet. William Gibson får förhoppningsvis uppleva detta och se hur Neuromancer kan se ut i verkligheten.

Vi bygger den första AI:t med lika många (simulerade) neuroner som en människa. Den är inte självmedveten. En världsomspännande katastrof dödar en signifikant del av mänskligheten.

Vansinniga gissningar:

Disco gör comeback och dragspelsmusik blir populärt igen. Den vanliga huskatten evolverar fram tummar och tar över världen.

Vad tror ni? Har jag fel eller har jag fel?

//Erik

Senaste kommentarer